CentOS6.5SSH服务配置优化方法是什么?如何提高安全性?

随着信息技术的快速发展,服务器的安全性已成为各企业与组织必须面对的关键问题。特别是对于使用CentOS6.5的用户来说,SSH(SecureShell)服务作为远程管理Linux服务器的常用协议之一,其安全性至关重要。本文将为读者揭开CentOS6.5下SSH服务配置优化的神秘面纱,并且分享一系列实用的方法来提高其安全性。

1.SSH服务优化前的准备工作

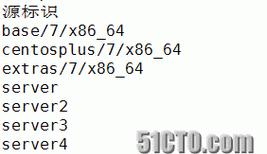

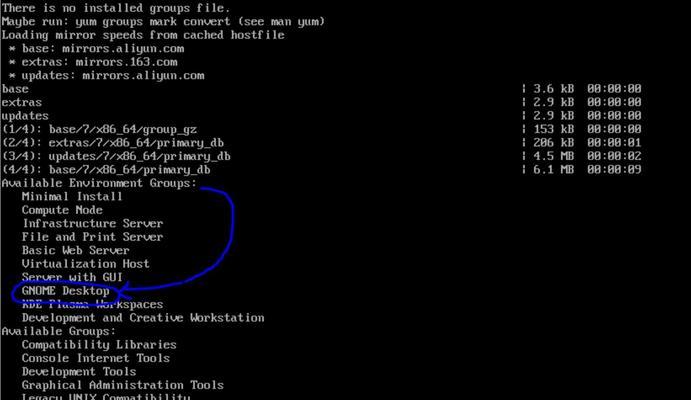

针对SSH服务的优化工作,首要步骤是确保系统更新至最新状态,以避免利用已知漏洞的攻击。可以通过以下命令来完成更新:

```bash

yumupdate

```

接着,建议检查当前SSH版本,确保它也是最新的,可以使用以下命令:

```bash

ssh-V

```

若非最新版本,可以使用yum安装最新版本的openssh-server:

```bash

yuminstallopenssh-server

```

2.使用SSH密钥对进行登录

为了降低密码被猜解的风险,推荐使用SSH密钥对进行认证,可以创建一对RSA密钥:

```bash

ssh-keygen-trsa-b2048

```

生成后,将公钥复制到服务器的`~/.ssh/authorized_keys`文件中。

3.更改SSH端口

默认SSH端口是22,为了减少受到自动扫描攻击的机会,建议更改为非标准端口,并在配置文件`/etc/ssh/sshd_config`中设置:

```conf

Port2222更改端口为2222或其他非标准端口

```

更改后重启SSH服务使配置生效:

```bash

servicesshdrestart

```

4.配置合理的SSH连接限制

为防止同一IP地址短时间内尝试太多次连接,可以限制每个IP地址的连接频率。在`sshd_config`文件中加入如下配置:

```conf

MaxAuthTries3

MaxStartups3:60:10限制最多同时有3个连接,超过60秒未完成认证的将不再接受新的连接

```

5.禁止root用户通过SSH登录

阻止root用户通过SSH远程登录可以减少被攻击的风险。编辑`/etc/ssh/sshd_config`文件,找到`PermitRootLogin`项,修改为:

```conf

PermitRootLoginno

```

6.使用防火墙设置

通过防火墙限制可接受的连接来源,确保只有信任的IP可以尝试连接到SSH服务。可以通过设置iptables规则或使用firewalld进行配置。如果您使用的是iptables:

```bash

iptables-AINPUT-ptcp--dport2222-s[信任IP]-jACCEPT

iptables-AINPUT-ptcp--dport2222-jDROP

```

7.记录与监控SSH活动

使用`logwatch`或`auditd`等工具来记录SSH登录尝试,这些工具可以帮助您监控和分析登录失败的尝试。

8.定期审计SSH配置

定期使用`ssh-audit.sh`(需要自行获取和配置该脚本)对SSH服务进行安全性测试,确保服务配置始终处于最优状态,及时发现潜在的安全隐患。

9.使用TCP封装和压缩

在`sshd_config`中启用TCP封装(`UsePAM`)和压缩(`Compression`),可以减少被监听的风险,并且加快传输速度。

```conf

UsePAMyes

Compressionyes

```

10.其他安全措施

定期更换SSH密钥

强化密码策略,包括使用复杂密码和密码策略工具定期强迫更改密码

使用多个身份验证方法,如两因素认证

结语

通过上述步骤,可以大大提升CentOS6.5SSH服务的安全级别,从而为系统提供一个更加坚固的防护。务必定期检查系统安全设置,并及时更新相关软件,以免遭受日益增长的网络威胁。记住,安全是一个持续的过程,而非一次性的配置。通过不断地审查与优化,我们能够更好地保护我们的服务器安全,为业务的稳定运行提供保障。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 3561739510@qq.com 举报,一经查实,本站将立刻删除。

- 站长推荐

- 热门tag

- 标签列表

- 友情链接